【警惕极速波病毒】冲击波后继有人,警惕新极速波病毒。

[这个贴子最后由风三在 2005/08/16 02:01pm 第 2 次编辑]

8月15日,金山反病毒应急处理中心截获一个针对微软系统严重漏洞进行主动攻击的病毒,并命名为Zotob(Worm.Zotob.A)。金山的反病毒专家说,Zotob病毒利用漏洞主动传播,对于个人电脑的危害非常大,其危害程度与当年的震荡波相似,一旦被攻击,用户的电脑将会出现不断重启、系统不稳定等情况。病毒作者叫嚣杀掉这个病毒的杀毒软件将于24小时内被剿杀!

Zotob利用5天前微软刚刚公布的严重系统漏洞,Windows Plug and Play 服务漏洞 (MS05-039), 攻击TCP端口445,和冲击波、震荡波方法类似,攻击代码向目标系统的445端口发送漏洞代码,使目标系统造成缓冲区溢出,同时运行病毒代码,进行传播。

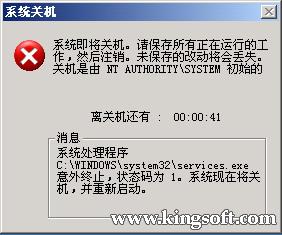

病毒攻击目标系统时,可能造成系统不断重启(如图示),与震荡波、冲击波发作的时候类似,只不过在Zotob影响的进程变了,变为系统关键进程“Service.exe”, Zotob其实是Mytob的最新变种。Mytob是前一阵大肆泛滥的邮件病毒。此次变种,更是加入了5天前才公布漏洞补丁的系统严重漏洞(Windows Plug and Play 服务漏洞 (MS05-039) )进行主动攻击,使其大大提高了病毒传播的广度。因此,Zotob除了利用漏洞攻击外,还具有邮件传播、自动下载新病毒等等这些与邮件病毒所具有的危害,使中毒用户遭受打击。

病毒运行后,将在系统目录下创建botzor.exe文件,大小为22528字节。在注册表中添加下列启动项:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"WINDOWS SYSTEM" = botzor.exe

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices]

"WINDOWS SYSTEM" = botzor.exe

这样,在Windows启动时,病毒就可以自动执行。

“极速波”病毒通过TCP端口8080连接IRC服务器,接受并执行黑客命令。可导致被感染计算机被黑客完全控制。并在TCP端口33333开启FTP服务,提供病毒文件下载功能。利用微软即插即用服务远程代码执行漏洞(MS05-039)进行传播。如果漏洞利用代码成功运行,将导致远程目标计算机从当前被感染计算机的FTP服务上下载病毒程序。如果漏洞代码没有成功运行,未打补丁的远程计算机可能会出现services.exe进程崩溃的现象。

该病毒的危害还在于,病毒会修改%SystemDir%\drivers\etc\hosts文件,屏蔽大量国外反病毒和安全厂商的网址。并对反病毒厂商提出公开挑战:第一个发现的反病毒软件 将在24小时内遭到“剿杀”。(MSG to avs: the first av who detect this worm will be the first killed in the next 24hours!!!)

================================================================================

关于MS05-039:

Microsoft Windows即插即用缓冲区溢出漏洞(MS05-039)

影响系统:

Microsoft Windows XP SP2

Microsoft Windows XP SP1

Microsoft Windows Server 2003 SP1

Microsoft Windows Server 2003

Microsoft Windows 2000SP4

Microsoft Windows即插即用(PnP)功能允许操作系统在安装新硬件时能够检测到这些设备。

Microsoft Windows即插即用功能中存在缓冲区溢出漏洞,成功利用这个漏洞的攻击者可以完全控制受影响的系统。

起因是PnP服务处理包含有过多数据的畸形消息的方式。在Windows 2000上,匿名用户可以通过发送特制消息来利用这个漏洞;在Windows XP Service Pack 1上,只有通过认证的用户才能发送恶意消息;在Windows XP Service Pack 2和Windows Server 2003上,攻击者必需本地登陆到系统然后运行特制的应用程序才能利用这个漏洞。

网上已经有了漏洞的利用代码如下:

Microsoft Windows Plug and Play Remote Buffer Overflow Exploit (MS05-039)

……

该代码危害极大,可以远程获得计算机的全部权限而该电脑只要连接到INTELNET或者局域网内即可,还可以制作Zotob类似病毒,请勿使用该代码从事非法活动!

注意如果不采取防护措施,即使什么都没有做也会中毒同震荡波一样!

警惕极速波病毒

补丁下载地址

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS05-039)以及相应补丁:

MS05-039:Vulnerability in Plug and Play Could Allow Remote Code Execution and Elevation of

Privilege (899588)

链接:http://www.microsoft.com/technet/security/Bulletin/MS05-039.mspx?pf=true

补丁下载:

Microsoft Windows 2000 Service Pack 4 – 下载更新:

http://www.microsoft.com/downloads/details.aspx?FamilyId=E39A3D96-1C37-47D2-82EF-0AC89905C88F

Microsoft Windows XP Service Pack 1和Microsoft Windows XP Service Pack 2 – 下载更新:

http://www.microsoft.com/downloads/details.aspx?FamilyId=9A3BFBDD-62EA-4DB2-88D2-415E095E207F

Microsoft Windows XP Professional x64 Edition – 下载更新:

http://www.microsoft.com/downloads/details.aspx?FamilyId=89D90E25-4773-4782-AD06-9B7517BAB3C8

Microsoft Windows Server 2003和Microsoft Windows Server 2003 Service Pack 1 – 下载更新:

http://www.microsoft.com/downloads/details.aspx?FamilyId=6275D7B7-DAB1-47C8-8745-533EB471072C

Microsoft Windows Server 2003 for Itanium-based Systems和Microsoft Windows Server 2003 with

SP1 for Itanium-based Systems – 下载更新:

http://www.microsoft.com/downloads/details.aspx?FamilyId=BE18D39D-3E4C-4C6F-B841-2CCD8D4C3F50

Microsoft Windows Server 2003 x64 Edition – 下载更新:

http://www.microsoft.com/downloads/details.aspx?FamilyId=D976316D-3B17-4AD4-9198-513FFDAC98E4

===============================================================================

事件类型:成功审核

事件来源:Security

事件种类:登录/注销

事件 ID:538

日期:2005-8-15

事件:20:16:58

用户:NT AUTHORITY\ANONYMOUS LOGON

计算机:WH-MOK

描述:

用户注销:

用户名:ANONYMOUS LOGON

域:NT AUTHORITY

登录 ID:(0x0,0xA6E0C5)

登录类型:3

受病毒攻击后会在日志里有匿名用户登陆显示,注意查看日志。

|